Данная программа была разработана российской компанией Positive Technologies. Она предназначена для того, чтобы делать сеть прозрачной и исключать появление различных аномалий. PT NAD нацелен на выявление атак внутри корпоративной сети, а также – на периметре.

На чем основана работа PT NAD?

Программа проводит глубокий анализ данных на уровне приложений и на канальном уровне. Для этого ей приходится разбирать содержимое пакетов. При этом сеть не теряет своей производительности (это связано с тем, что PT NAD использует исключительно зеркалированную часть трафика).

Согласно советам разработчиков, подача трафика должна идти не только из внешних, но и из внутренних сетей. Такой ловкий ход позволяет сразу выявить злоумышленника и отследить его действия на любом этапе атаки.

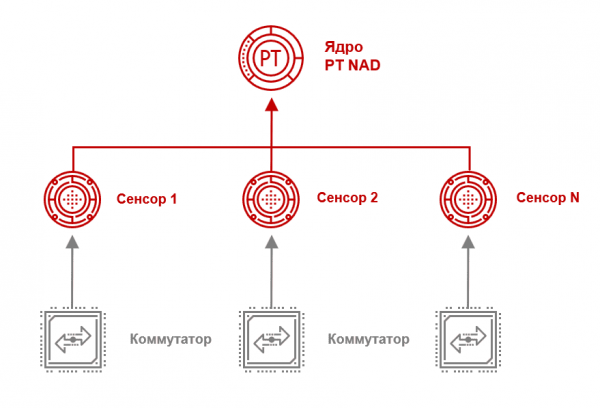

Продукт имеет простую и понятную конструкцию из двух элементов: сенсоров и ядра. Весь анализ трафика производится в сенсорах, где он, кстати, и хранится на последующих этапах. Количество этих элементов может быть самым различным, т.к. каждый из них может пропускать и обрабатывать не более 10 Гбит/с трафика.

Какие функции может выполнять система PT Network Attack Discovery?

Данная многофункциональная программа может выполнять сразу несколько полезных, важных и незаменимых функций:

- Помогать выполнять требования по защите информации. Также защищает объекты критической информационной инфраструктуры.

- Выявлять нарушения сетевого комплаенса (отклонения от нормативных требований). Каждая организация имеет свою собственную политику безопасности. Нередко она может нарушаться анонимайзерами, протоколами удаленного администрирования и другими стандартами обмена данными. Также от системы нельзя утаить открытые протоколы. Она сразу же распознает любую информацию, которая по ним передается.

- Хранить все записи трафика. Хранящийся трафик необходим для понимания контекста атаки. Эту информацию часто используют при расследованиях, для сбора доказательной базы и построения процесса проактивного поиска угроз.

- Выявлять модифицированные вредоносные программы.

- Видеть в зашифрованном трафике активность злоумышленников. Побочные каналы используются для осуществления пассивного анализа. Аналитики исследуют определенные инструменты и выявляют закономерности, сопоставляя пакеты и порядок, в котором они следуют.

Можно сделать вывод, что система PT Network Attack Discovery является весьма надежным инструментом контроля безопасности сетевой структуры компании.